Современные смартфоны предлагают пользователю массу возможностей, но вместе с этим и подвергают персональные данные вроде паролей и номеров кредитных карт опасности быть украденными. Конечно, есть множество вариантов защитить устройство: от антивирусных программам до встроенных системам паролей. И именно их, как выяснилось, довольно легко взломать, используя штатные динамик и микрофон.

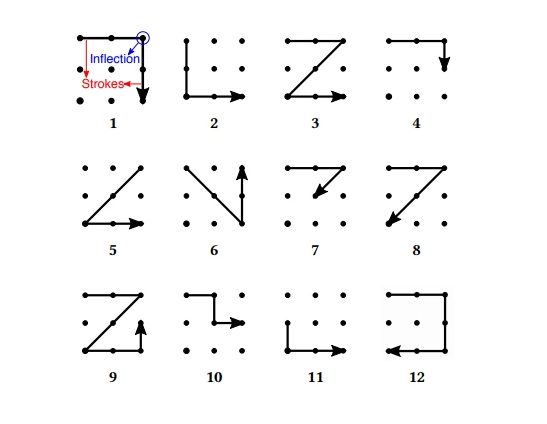

Сразу оговоримся, что в данном случае речь идет об устройствах под управлением операционной системы Android. Встроенная функция защиты паролем или рисунком (когда нужно провести по точкам в определенной последовательности) насчитывает несколько сот тысяч вариантов этого самого рисунка, однако, согласно исследованиям, порядка 20% юзеров используют 1 из 12 самых распространенных способов «соединения точек».

12 самых распространенных видов паролей

Но речь пойдет, на самом деле, не совсем о них. Используя данные о наиболее часто используемых вариациях, группа исследователей создала программу под названием SonarSnoop. В ее основу как раз и легли данные о способах ввода, а если конкретнее, о том, как отражается звук от пальца пользователя во время ввода пароля. Принцип работы приложения прост до безобразия: после установки программа получает права на управление динамиком и микрофоном. Затем динамик начинает постоянно проигрывать набор звуков на частоте, которую не способен уловить человеческий орган слуха. Зато ее способен уловить микрофон устройства.

Алгоритм приложения «слышит» даже самые малейшие искажения звука, огибающего пальцы человека, вводящего пароль и распознает звуки даже если изменится положение предметов вокруг динамика. Благодаря полученным данным можно весьма точно построить направление движения пальца по экрану. При этом ввод обычного цифрового пароля распознать еще легче, чем тот, который нужно «вычерчивать». Для проверки работоспособности своей технологии, разработчики использовали смартфон Samsung Galaxy S4. Алгоритм хоть и не позволил сразу взломать устройство, но помог сузить круг поиска до 3 ключей из 12 возможных. Иными словами, он смог отбросить около 75% неверных вариантов.

При этом разработчики не исключают возможности использования этой же уязвимости и на смартфонах Apple, но на них тестирование не проводилось. Опасность такого метода заключается еще и в том, что он использует встроенные функции устройства и программы такого рода не содержат вредоносного кода, а значит их очень сложно вычислить.

А как вы относитесь к сохранности персональных данных? Используете 1 из 12 самых распространенных паролей? Расскажите об этом в нашем телеграм-чате.